목차

- 정의

- 활용

- 개념

- 참조

정의

기존 AWS 의 방화벽 관련 서비스

기존 제공하고 있는 AWS 의 방화벽 서비스는 아래와 같음

Security Group

- EC2 인스턴스를 보호

Network ACL

- VPC 내의 서브넷을 보호

WAF

- 웹 애플리케이션을 보호

- CloudFront, Application Load Balancer, API Gateway, AWS AppSync 에 배포 가능

AWS Shield

- DDoS 공격으로부터 보호

- Standard 에서는 Layer 3,4 에 대한 보호 가능

- CloudFront, Route 53 에 활성화 가능

- Advanced 에서는 애플리케이션 레벨(Layer 7) 에 대한 보호 가능

- EIP, Elastic Load Balancing, CloudFront, AWS Global Accelerator, Route 53 에 활성화 가능

AWS Network Firewall

이번 11월에 새로 출시한 방화벽 서비스

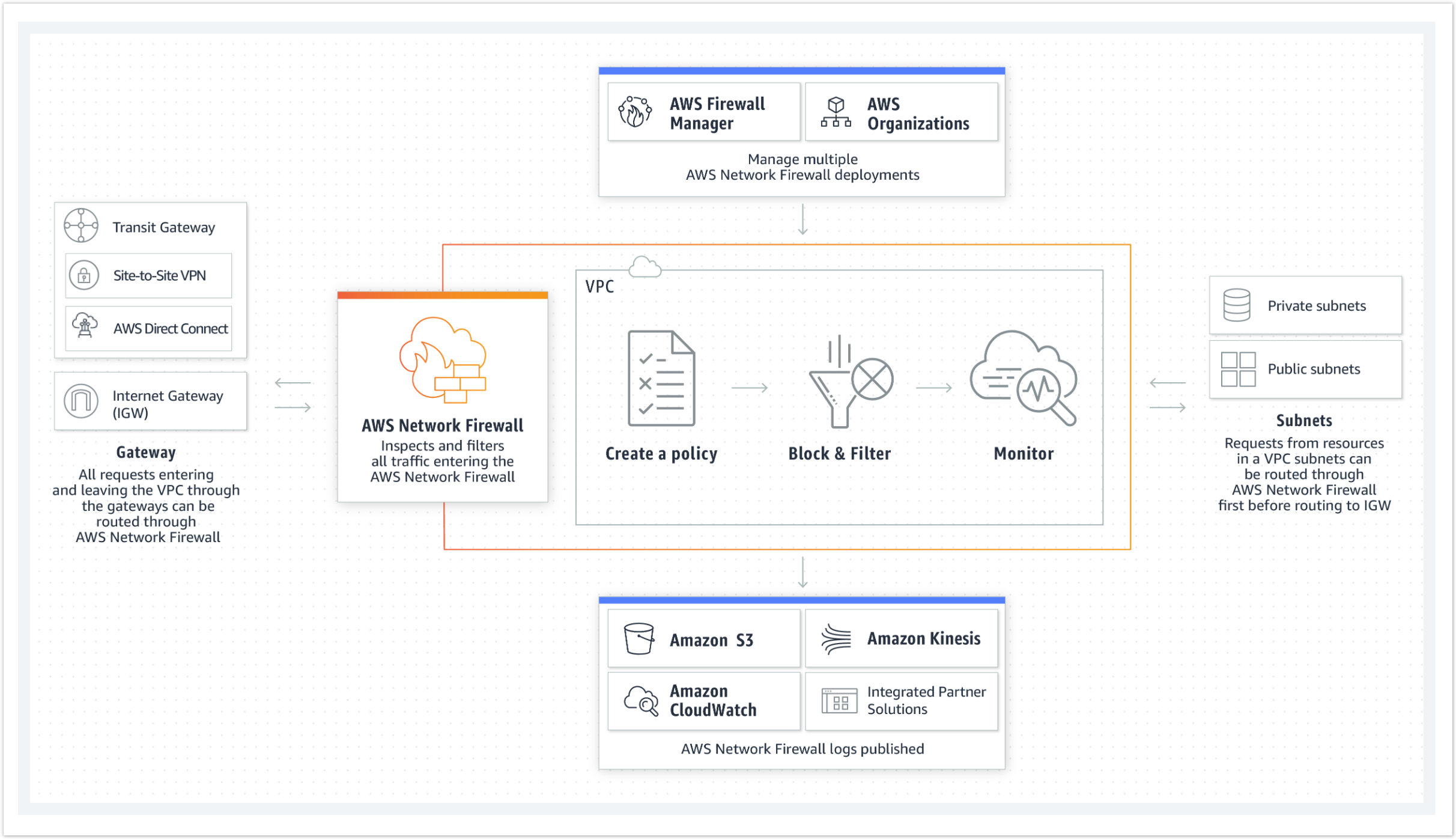

- VPC 레벨에서 작동

- 상태 저장 검사, 침입 차단 및 탐지, 웹 필터링 기능을 쉽게 배포하고 관리

- VPC가 승인되지 않은 도메인에 액세스하지 못하도록 하거나, 알려진 악성 IP 주소를 수천 개 차단하거나, 시그니처 기반 탐지를 사용하여 악의적인 활동을 식별

- 트래픽에 따라 자동으로 확장

- AWS Firewall Manager와 통합되므로 AWS Organizations를 사용하는 고객이 한곳에서 모든 VPC 및 AWS 계정의 방화벽 작업을 활성화하고 모니터링

| 방화벽 서비스 | Layer | 대상 서비스 |

|---|---|---|

|

AWS Network Firewall |

Layer 3,4 | VPC |

|

Network ACL |

Layer 3,4 | 서브넷 |

|

Security Group |

Layer 3,4 | EC2 |

|

WAF |

Layer 7 |

CloudFront, Application Load Balancer, API Gateway, AWS AppSync |

|

AWS Shield |

Layer 3,4 |

CloudFront, Route 53 |

| Layer 7 | EIP, Elastic Load Balancing, CloudFront, AWS Global Accelerator, Route 53 |

활용

VPC 대 VPC 트래픽 검사

VPC 대 VPC 트래픽을 검사하고 이를 제어하여 네트워크를 논리적으로 분리할 수 있도록 지원함

AWS Transit Gateway를 사용하여 상호 연결된 VPC에 대해 세밀한 네트워크 보안 제어 기능을 제공할 수 있음

AWS Direct Connect 및 VPN 트래픽 보안

AWS Direct Connect와 VPN 트래픽을 클라이언트 디바이스 및 온프레미스 환경으로부터 보호하고, 트래픽을 제한하여 VPC 리소스에 최소한의 액세스 권한만 부여되도록 할 수 있음

트래픽 필터링

URL/도메인 이름, IP 주소 및 콘텐츠 기반 아웃바운드 트래픽 필터링을 제공하여 데이터 손실을 방지 및 맬웨어 통신을 차단함

알려진 악성 IP 주소 도는 알려진 악성 도메인 이름에 대한 네트워크 트래픽을 필터링할 수 있는 수천 가지의 규칙을 지원함

또한 ACL(액세스 제어 목록) 규칙, 상태 기반 검사, 프로토콜 탐지 등의 기능을 사용하여 모든 인바운드 인터넷 트래픽을 필터링하여 침입을 방지함

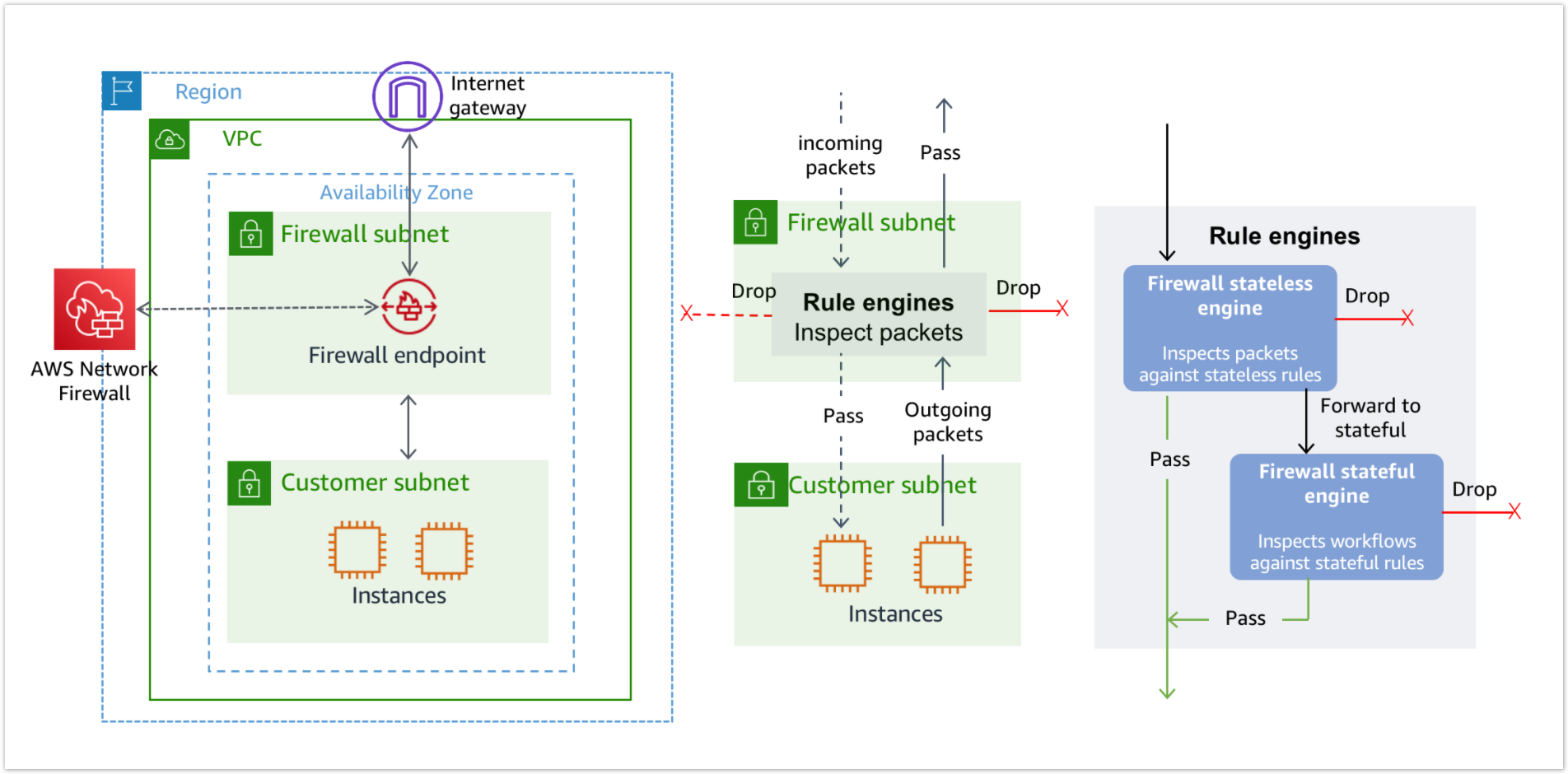

개념

- VPC 내에 AZ 를 기준으로 방화벽 엔드포인트가 위치할 전용 서브넷을 생성함

- 해당 AZ 내의 모든 서브넷은 방화벽 엔드포인트가 위치한 서브넷을 통해 보호됨

- VPC 라우팅 테이블을 업데이트하여 모든 트래픽이 방화벽 엔드포인트를 통하게 함

- 방화벽 정책을 작성하여 방화벽에 적용해야 함

- 방화벽 정책에는 stateless 규칙 그룹, stateful 규칙 그룹 및 사용자 지정 작업이 포함되어야 함

- 규칙 그룹에는 5 튜플 형식/도메인 목록/Suricata 호환 IPS 규칙 중 1가지를 선택하여 생성할 수 있음

참조

https://aws.amazon.com/ko/blogs/korea/aws-network-firewall-new-managed-firewall-service-in-vpc/

답글 남기기